Breach Attack Simulation Market

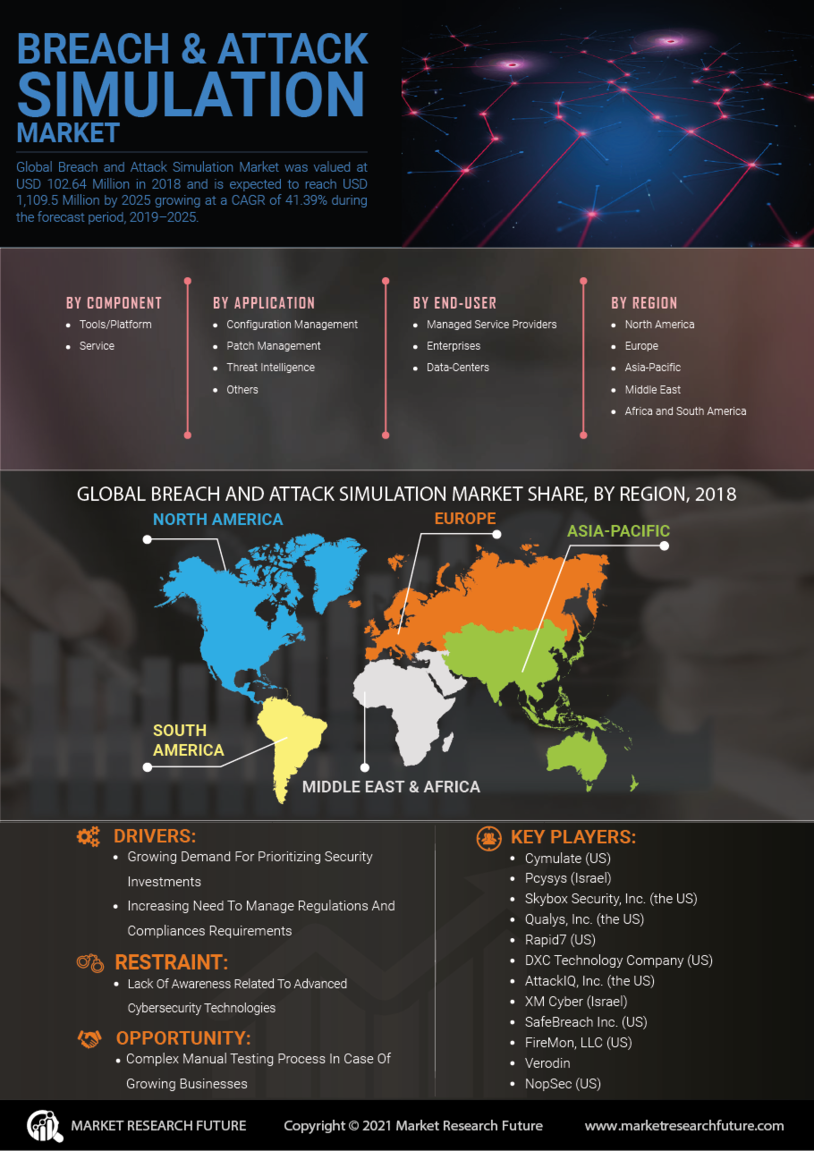

Informationen zum Marktforschungsbericht zur Sicherheitsverletzungs- und Angriffssimulation nach Komponente (Tools/Plattform und Dienst), Anwendung (Konfigurationsmanagement, Patchmanagement, Bedrohungsinformationen und andere), Endbenutzer (Managed Service Provider, Unternehmen und Rechenzentren), nach Region (Nordamerika, Europa, Asien-Pazifik und Rest der Welt {Naher Osten und Afrika und Südamerika}) – Prognose bis 2032.

Marktüberblick über die Simulation von Sicherheitsverletzungen und Angriffen

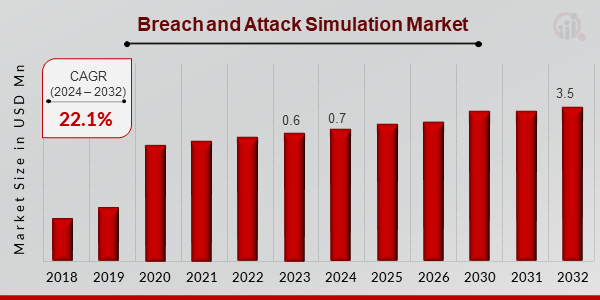

pDer Markt für die Simulation von Sicherheitsverletzungen und Angriffen wird im Jahr 2023 voraussichtlich 0,6 Millionen USD ausmachen und bis 2032 voraussichtlich 3,5 Millionen USD übersteigen, was einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 22,1 % während des Prognosezeitraums (2024–2032) entspricht.Die Technologie zur Stimulation von Sicherheitsverletzungen und Angriffen ermöglicht die Stimulation, Validierung und Verhinderung von Schwachstellen. Heutzutage versuchen viele Hacker, auf vertrauliche Informationen von Unternehmen zuzugreifen. Der Zugriff auf vertrauliche Informationen kann für jede Branche zu erheblichen Verlusten führen. In vielen Branchen nehmen die Bedenken hinsichtlich fortgeschrittener Cyberangriffe zu. Die Software führt regelmäßige Sicherheitstests durch, um die vertraulichen Informationen auf dem System zu schützen. Die automatisierte Verhinderung von Sicherheitsverletzungen ist ein entscheidender Treiber dieses Marktes. Die digitalen Plattformen erfordern ein hohes Maß an Sicherheit.

Die Stimulation von Sicherheitsverletzungen und Angriffen ist ein außergewöhnliches Programm, das dieses Problem löst. Außerdem verfügen die Programme von Lösungen bis hin zu Tools über mehrere Ebenen von Sicherheitsmaßnahmen für das System. Darüber hinaus steht Unternehmen eine breite Palette von Diensten zur Simulation von Sicherheitsverletzungen und Angriffen zur Verfügung. Die Komplexität der Datenbedrohungen nimmt rapide zu. Das Programm zur Simulation von Sicherheitsverletzungen und Angriffen eignet sich für dynamische Bedrohungen. Es kann neue Cyberangriffstechniken analysieren und erlernen, um umfassende Sicherheit zu gewährleisten. Auch die Einführung von Cloud-Sicherheitsverletzungen und Angriffssimulationen wird die Nachfrage steigern.

Abbildung 1: Marktübersicht zur Simulation von Sicherheitsverletzungen und Angriffen, 2023 2032

Quelle: Sekundärforschung, Primärforschung, MRFR-Datenbank und Analystenbewertung

Marktanalyse zur Simulation von Sicherheitsverletzungen und Angriffen (Covid-19)

pDer Ausbruch von Covid-19 erhöht die Häufigkeit von Cyberangriffen um mehr als 5 %. Viele Unternehmen sind in letzter Zeit einem hohen Risiko von Hackerangriffen und Cyberbedrohungen ausgesetzt. Daher investieren sie verstärkt in den Schutz vertraulicher Daten. Während einer Pandemie sind die Investitionen in die Simulation von Sicherheitsverletzungen und Angriffen hoch. Der Ausbruch von COVID-19 wirkt sich positiv auf den Markt für Sicherheitsverletzungen und Angriffssimulationen aus. Um Umsatzeinbußen und schwerwiegende Schäden zu vermeiden, setzen Unternehmen verstärkt auf entsprechende Programme.Marktdynamik strongEntscheidende Markttreiber

pDie zunehmende Komplexität des Managements von Cyberbedrohungen ist der entscheidende Markttreiber. Die Datensicherheitsprobleme in Unternehmen erhöhen den Bedarf an Programmen zur Simulation von Sicherheitsverletzungen und Angriffen. Unternehmen investieren massiv in diese Technologie. Die schnelle Einführung dieser Technologie wird die Nachfrage weiter ankurbeln. Die zunehmende Abhängigkeit von Schutztechnologien nimmt zu. Programme können Sicherheitsverletzungen und Angriffe nicht beheben. Maßnahmen zur Post-Identifikation können Unternehmen jedoch helfen, Risiken zu vermeiden. Sie können Bedrohungen identifizieren und analysieren und Warnmeldungen zu Sicherheitsproblemen bereitstellen. Außerdem bietet die Software weitere Funktionen zur Sicherung des zentralen Systems der Organisation. Durch das Erkennen von Schwachstellen können Risiken und Umsatzeinbußen verringert werden. Rechtzeitige Programmaktualisierungen sind für jede Branche von entscheidender Bedeutung.Darüber hinaus treibt die Notwendigkeit, die Sicherheitsvorschriften der Organisation einzuhalten, die Nachfrage auf dem Markt. Die Regierung erlässt strenge Gesetze zur Einführung von Datensicherheitstechnologien. Auch die Einhaltung von Organisationsstandards ist eine Pflicht. Die Notwendigkeit der Einhaltung wird zu einer stärkeren Einführung und Nachfrage auf dem Markt führen. Darüber hinaus wird der Markt für Sicherheitsverletzungs- und Angriffssimulationen in den kommenden Jahren wachsen.

Marktwachstumschancen

pDie zunehmende Zahl von Digitalisierungsinitiativen bietet dem Markt für Sicherheitsverletzungs- und Angriffssimulationen zahlreiche Wachstumsmöglichkeiten. Mit der zunehmenden Digitalisierung ist die Kundenpräferenz für neue Technologien hoch. Laut der Smart Insights-Umfrage liegt die Transformation zur Digitalisierung in vielen Unternehmen bei 34 %. Die Zukunft der Unternehmen hängt von der Digitalisierung ab. Der Aufbau und die Entwicklung intelligenter Infrastrukturen und Systeme nehmen in Unternehmen zu. Die zunehmende Digitalisierung wird zu mehr Datenlecks und Sicherheitsbedrohungen führen. Um diese Probleme in den Griff zu bekommen, besteht ein großer Bedarf an Software zur Simulation von Datenlecks und Angriffen. Außerdem steigt die Verbreitung von IoT-Geräten exponentiell an. IoT-Geräte sind leicht anfällig für Cyberangriffe. Das ist ein weiterer Grund für den Bedarf an einem Markt für Datenleck- und Angriffssimulationen. Diese Marktanalyse für Datenleck- und Angriffssimulationen zeigt große Möglichkeiten für eine Marktexpansion auf. Alle diese Faktoren werden den Markt für Datenleck- und Angriffssimulationen im Prognosezeitraum stetig ankurbeln.Die Marktbeschränkungen

pDie internen Schwachstellen und die Ineffizienz des Marktes sind hemmende Faktoren. Die Nachlässigkeit der Mitarbeiter und der mangelhafte Umgang mit vertraulichen Daten sind die größten Hemmnisse auf dem Markt. Diese Schwachstellen können vom Markt für Datenleck- und Angriffssimulationen nicht bewältigt werden. Cyberangriffe treffen Unternehmen meist durch E-Mail-Phishing und Spam. Die internen Faktoren sind die Hauptgründe für die hohe Zahl an Cyberangriffen in einem Unternehmen. Die Nachlässigkeit der Mitarbeiter führt zu Schadsoftware und Datenlecks in Computersystemen. Aufgrund der internen Schwachstellen leidet der Ruf des Programms zur Simulation von Sicherheitsverletzungen und Angriffen. Mangelndes Bewusstsein für das Programm stellt ein weiteres Markthemmnis dar. Die Nachfrage ist enorm, das Programm jedoch weniger verbreitet. Daher wird die Akzeptanz auf dem Markt sinken. Außerdem kann die Nachfrage aus diesen Gründen zurückgehen.Die Herausforderungen des Marktes

pDer Mangel an qualifizierten Experten zur Bewältigung des Marktes zur Simulation von Sicherheitsverletzungen und Angriffen stellt eine erhebliche Herausforderung dar. Der Mangel an Fachkräften zur Bewältigung dieses Programms kann das allgemeine Marktwachstum behindern. Qualifizierte Fachkräfte sind unverzichtbar, um Cyber-Bedrohungen in Unternehmen zu managen, zu identifizieren und zu analysieren.Der Mangel an qualifizierten Fachkräften führt zu einer schlechten Handhabung des Programms. Dies verringert die Wirkung des Programms zur Sicherung der Unternehmensdaten. Penetrationstests sind ein entscheidender Test in diesem Programm. Wird der Test nicht ordnungsgemäß durchgeführt, entstehen mehr Cyber-Schwachstellen für das Unternehmen. Einer internationalen Studie zufolge verfügen über 80 % der Mitarbeiter nicht über die erforderlichen Kenntnisse im Umgang mit Sicherheitsprogrammen. Diese Herausforderung birgt erhebliche Risiken für das Unternehmen. Diese Lücke zu schließen ist für Unternehmen von entscheidender Bedeutung.

Kumulative Wachstumsanalyse

pDie Markttrends für Sicherheitsverletzungen und Angriffssimulationen bleiben im Prognosezeitraum positiv. Es gibt einige Faktoren, die die Nachfrage nach Sicherheitsverletzungen und Angriffssimulationen steigern. Die Komplexität von Cyberangriffen treibt die Nachfrage nach Sicherheitsverletzungen und Angriffssimulationen. Zudem schreiben die Compliance-Standards der Unternehmen strenge Gesetze für den Einsatz der Software vor. Die zunehmende Digitalisierung bietet dem Markt für Sicherheitsverletzungen und Angriffssimulationen zahlreiche Wachstumschancen. Die internen Schwachstellen sind die hemmenden Faktoren auf diesem Markt. Auch der Mangel an qualifizierten Fachkräften stellt in diesem Markt eine erhebliche Herausforderung dar. Laut der Marktprognose für Sicherheitsverletzungen und Angriffssimulationen wird das Wachstum stabil sein.Wertschöpfungskettenanalyse

pNordamerika wird den Markt dominieren. Außerdem wird der Marktgewinn im Bereich der Angriffs- und Sicherheitsverletzungssimulation in dieser Region hoch sein. Diese Region setzt diese Technologie sehr früh ein. Die technologischen Fortschritte in dieser Region sind enorm. Auch die Präsenz einflussreicher Schlüsselakteure ist für den Markt von Vorteil. Die Regierungsinitiativen zur Förderung der Einführung von Sicherheitslösungen sind hoch. Zudem werden Innovationen wie KI, ML und Cloud-Integration außergewöhnliche Wachstumschancen bieten. Es ist die Region mit der schnellsten Einführungsrate von Angriffs- und Sicherheitsverletzungssimulationen. Die Einführungsrate des Marktes steigt kontinuierlich an.Branchennachrichten zum Markt für Angriffs- und Sicherheitsverletzungssimulationen

pAm 20. Februar 2023 gab SecurityGen, ein führender Anbieter von Sicherheitslösungen und -services für die Telekommunikationsbranche, bekannt, dass es sich bei seiner Wachstumsstrategie für 2023 auf Südostasien konzentrieren wird. SecurityGen transformiert die 5G-Cybersicherheit für Mobilfunkbetreiber in Südostasien und auf der ganzen Welt. Dieser Schritt wird durch die Inbetriebnahme der 5G-Netze und die damit verbundene Einführung neuer Dienste für Abonnenten und Geschäftskunden in der Region. Zwei große Telekommunikationsbetreiber in Malaysia, Thailand und Indonesien nutzen SecurityGen bereits für ihre Mobilfunknetzsicherheit.Am 15. Dezember 2022 gab Hive Pro bekannt, dass es seiner Threat-Exposure-Management-Plattform HivePro Uni5 eine Funktion zur Simulation von Sicherheitsverletzungen und Angriffen hinzugefügt hat, um den wachsenden Kundenerwartungen gerecht zu werden. Die Breach-and-Attack-Simulationslösung (BAS) von Hive Pro ist für die Zusammenarbeit mit dem Asset-Management und dem Vulnerability-Management des Kunden konzipiert. Bedrohungsmanagementlösungen, die den Kunden Kontext und Informationen bieten.

Markt für Sicherheitsverletzungen und Angriffssimulation strongSegmentübersicht

h3Durch das Angebot ul- Tools und Plattform

- Dienste

- Analysten auf Abruf

- Vor Ort

- Cloud

- Patch-Verwaltung

- Bedrohung Management

- Konfigurationsmanagement

- Compliance- und Kontrollmanagement

- Verwaltung und Serviceprovider

- Rechenzentren und Unternehmen

- Nordamerika

- Europa

- Asien-Pazifik

- Lateinamerika

Regionale Analyse des Marktes für Einbruchs- und Angriffssimulationen

pDas Geschäft mit Einbruchs- und Angriffssimulationen ist in die Regionen Asien-Pazifik, Europa und Nordamerika fragmentiert. Nordamerika wird den Markt mit der höchsten Nachfrage anführen. Die Investitionen und günstigen Marktbedingungen führen zu einer hohen Wachstumsrate. Innovationen sind in dieser Region enorm.Auch die steigende Nachfrage nach Cloud-basierter Technologie wird Wachstumschancen schaffen. Der Asien-Pazifik-Raum ist die am schnellsten wachsende Region auf dem Markt. Der Asien-Pazifik-Raum ist der Early Adopter des Marktes für Einbruchs- und Angriffssimulationen. Die Häufigkeit von Cyberangriffen ist in dieser Region hoch. Auch die zunehmende Digitalisierung wirkt sich positiv auf den Markt aus.

Die wichtigsten Akteure auf dem Markt für Sicherheitsverletzungs- und Angriffssimulationen sind

- Bit Dam

- Qualys

- Aujas

- Cognito

- Sophos

- Keysight

- Sense

- ReliaQuest

- Zyklisieren

- XM Cyber

- NopSec

- Skybox-Sicherheit

- Foreseeti

- FireMon

- SafeBreach

- Verodin

Berichtsübersicht:

ul- Marktübersicht: Highlights

- Analyse basierend auf COVID-19

- Erläuterung der Marktdynamik

- Wertschöpfungskettenanalyse

- Überblick über die Marktsegmentierung

- Regionale Analyse

- Analyse der Wettbewerbslandschaft

- Aktuelle Entwicklungen

FAQs

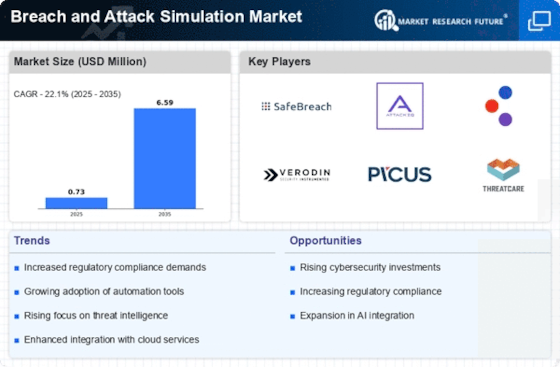

What is the current valuation of the Breach and Attack Simulation Market?

The market valuation was 0.7326 USD Million in 2024.

What is the projected market size for the Breach and Attack Simulation Market by 2035?

The market is expected to reach 6.588 USD Million by 2035.

What is the expected CAGR for the Breach and Attack Simulation Market during the forecast period?

The expected CAGR for the market from 2025 to 2035 is 22.1%.

Who are the key players in the Breach and Attack Simulation Market?

Key players include SafeBreach, AttackIQ, Cymulate, Verodin, Picus Security, Threatcare, Cyberbit, SimSpace, and Red Canary.

What are the primary segments of the Breach and Attack Simulation Market?

The market segments include offerings, deployment modes, applications, and end-users.

Research Approach

Research methodology on Breach Attack Simulation Market

Introduction

This study seeks to explore the potential of breach attack simulations in the global market as well as evaluate its current trends and opportunities for the future. This research includes an analysis of the global breach attack simulation market and an investigation of the drivers and restraints that are influencing the growth of the industry. In addition, the study also looks into the industry’s competitive landscape, examining the key developments and investments that are currently present in the sector.

Research design

The study uses a mix of qualitative and quantitative research methods to collect and analyse data about the breach attack simulation market. The quantitative part of the research includes a survey of 700 respondents and secondary research of relevant reports and industry databases. The qualitative aspect consists of in-depth interviews and focus group discussions with industry experts to gain insights into current trends and opportunities in the breach attack simulation market.

Data collection

The data collection is carried out in two stages. The first will include a survey of 700 individuals across the globe to gain insights into the consumer preferences and behaviour of the market. The second stage involves conducting in-depth interviews and focus group discussions with industry experts to collect qualitative data about the current trends and stakeholders in the breach attack simulation market. The secondary data for the research is obtained from industry reports, databases and journals.

Data analysis

Both the primary and secondary data collected for this study are analysed using various statistical and quantitative techniques. The data collected from the survey is analysed using descriptive statistics to get insights into consumer preferences and behaviour. Furthermore, the qualitative data collected from the in-depth interviews and focus group discussions are analysed using content analysis to identify key insights and trends in the industry. The quantitative and qualitative results are used to determine the key drivers and restraints impacting the market.

Sampling

The survey conducted for this study will target a total of 700 respondents from the global breach attack simulation market. The sample size is determined based on the desired level of accuracy and confidence for the study. The respondents for the survey are picked from industry professionals, market experts and consumers from countries such as India, China, the US, Japan, and Germany.

Validity

Adding validity to the study will involve the use of both primary and secondary resources, as well as the opinions of industry professionals and experts. In addition, the study will also be verified and validated by allowing the respondents to review the results before the final report is published. This helps to reduce potential bias in the results of the research.

Bitte füllen Sie das folgende Formular aus, um ein kostenloses Muster dieses Berichts zu erhalten

Customer Stories

“This is really good guys. Excellent work on a tight deadline. I will continue to use you going forward and recommend you to others. Nice job”

“Thanks. It’s been a pleasure working with you, please use me as reference with any other Intel employees.”

“Thanks for sending the report it gives us a good global view of the Betaïne market.”

“Thank you, this will be very helpful for OQS.”

“We found the report very insightful! we found your research firm very helpful. I'm sending this email to secure our future business.”

“I am very pleased with how market segments have been defined in a relevant way for my purposes (such as "Portable Freezers & refrigerators" and "last-mile"). In general the report is well structured. Thanks very much for your efforts.”

“I have been reading the first document or the study, ,the Global HVAC and FP market report 2021 till 2026. Must say, good info! I have not gone in depth at all parts, but got a good indication of the data inside!”

“We got the report in time, we really thank you for your support in this process. I also thank to all of your team as they did a great job.”