Research Methodology on Automated Breach Attack Simulation Market

Abstract

The growth of the Automated Breach Attack Simulation Market is driven by factors like the rising number of cyber-attacks across the world, the increasing adoption of digitalization among organizations, and the need for advanced security solutions. The Automated Breach Attack Simulation Market is further driven by the integration of automated breach attack simulation with DevOps, an increase in the utilization of automated breach attack simulation for security assessment, and rising demand for breach attack simulation solutions.

Introduction

In the era of digital transformation, organizations are witnessing massive growth and progress in their operations, and this growth opens up their IT infrastructure to both internal and external threats. As a result, organizations are dedicating significant resources towards cyber-security and implementing more complex and sophisticated security solutions to protect their confidential data. The Automated Breach Attack Simulation Market aims to provide secure breach attack simulation solutions, which help organizations detect potential security breaches and detect threats and vulnerabilities. The Automated Breach Attack Simulation Market comprises various solutions that enable organizations to perform security testing of their applications and networks by simulating attack vectors and identifying any vulnerabilities in the network. These solutions employ sophisticated techniques such as malicious codes, continuous penetration campaigns, risk assessments, and threat monitoring, to ensure comprehensive protection from security threats. The Automated Breach Attack Simulation Market is expected to grow significantly during the forecast period due to the increasing number of cyber-attacks across the world, the increasing adoption of digitalization among organizations, and the need for advanced security solutions.

Research Methodology

The automated breach attack simulation market has been studied in detail with the help of extensive secondary and primary research processes. Secondary research includes several authentic sources such as company websites, journals, and regulatory bodies, while primary research includes telephone as well as face-to-face interviews with industry participants, end-users, and opinion leaders. The market estimates and forecasts have been verified through primary research for accuracy and accuracy. Market size estimations have been analyzed by collecting data based on the total available market size and its forecasted market share. Historical and current market trends are also considered while analyzing the current and future market scenarios.

Scope of the Study

The scope of this research covers a comprehensive evaluation of all the important factors that influence, shape, and define the automated breach attack simulation market growth. The researcher has conducted an in-depth analysis of key stakeholder strategies, the competitive environment, regional trends, and market segmentation. The target market for this research report includes current and potential participants in the automated breach attack simulation market.

Market Segmentation

The automated breach attack simulation market is segmented on the basis of component, deployment type, organization size, vertical, and region.

Based on components, the automated breach attack simulation market is divided into solutions and services. Based on deployment type, the market is further segmented into cloud-based and on-premise. Based on organization size, the automated breach attack simulation market is bifurcated into large enterprises and small and medium-sized enterprises (SMEs). Concerning vertical, the automated breach attack simulation market is classified into banking, financial services, and insurance (BFSI), IT and telecom, government and defence, retail, healthcare, and others.

Regional Analysis

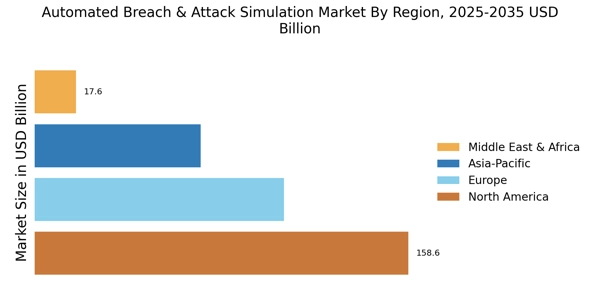

The regions covered in this report are North America, Europe, Asia-Pacific, Latin America, and the Middle East and Africa (MEA). North America is expected to dominate the global automated breach attack simulation market because of its well-developed IT infrastructure and increasing cyber-attacks in the region. Europe is likely to be the second-largest region in the automated breach attack simulation market due to the presence of some key players and the adoption of advanced technologies. Asia-Pacific is estimated to be the fastest-growing region in the automated breach attack simulation market because of the rising use of digital solutions among commercial and government organizations. The automated breach attack simulation market in the Middle East and Africa (MEA) is expected to experience steady growth due to the rising cybersecurity concerns in the region.

Competitive Landscape

The automated breach attack simulation market is highly driven by the increasing demand for advanced cybersecurity solutions across various sectors. Key participants noted in this market are Security Innovation, Rapid7, Skybox Security, Check Point Software Technologies Ltd., Cyberbit Ltd., Core Security, Arxan Technologies, Cymulate Ltd., Kryptowire, Safe-T Group Ltd., Intrinsic, F-Secure Corporation, Veracode, X-Force Red, Cloudsigma AG, Beyond Security, and Qualys, among others. Various strategic developments have been witnessed in the automated breach attack simulation market, such as partnerships, collaborations, agreements, and product launches.

Conclusion

The automated breach attack simulation market is driven by several factors such as the increasing number of cyber-attacks and the rising demand for advanced security solutions. The market is further driven by the integration of automated breach attack simulation with DevOps, the increase in the utilization of automated breach attack simulation for security assessment, and the rising demand for breach attack simulation solutions. The automated breach attack simulation market is segmented in terms of component, deployment type, organization size, vertical, and region. The report also focuses extensively on the competitive landscape, providing details about the major players and various strategic developments in the market. This report provides a comprehensive overview of the automated breach attack simulation market and offers an in-depth analysis of the key market segments to reach informed decisions.